wtorek 13 maja 2025, Poradnik bezpieczeństwa

Wyciek haseł z 5 polskich portali

Lost24

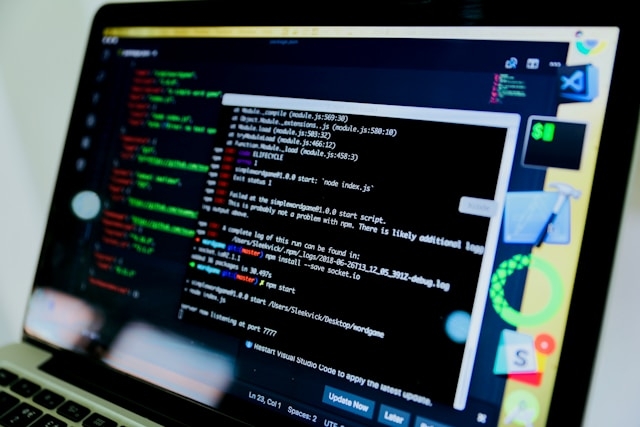

Pięć polskich organizacji padło ofiarą ataku grupy haktywistów, którzy opublikowali dane wykradzione z ich serwisów. Wyciek obejmował m.in. hashe haseł, adresy e-mail oraz dane osobowe. W większości przypadków wykorzystano podatność typu SQL Injection. Zidentyfikowane ofiary to:

-

Spółdzielnia Mi