wtorek 28 listopada 2017, Poradnik bezpieczeństwa

Fałszywe maile – cyberprzestępcy poszywają się pod sklep internetowy Morele.net

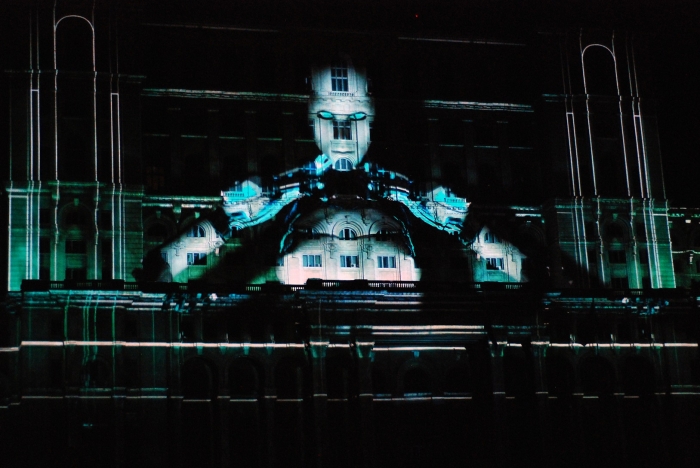

Lost24

Sklep internetowy Morele.net ostrzega swoich klientów przed fałszywymi wiadomościami. Cyberprzestępcy wykorzystali tzw. spoofing, gdzie domena widniejąca w adresie nadawcy jest identyczna z domeną sklepu – noname@morele.net.

Klienci sklepu otrzymują wiadomości e-mail zatytułowaną jako „Faktura VAT do zamówienia nr 4389844”, zawiera ona również zawirusowany załącznik. Morele.net zapewnia, że wiadomość nie została wysłana z serwerów sklepu, a o całej sprawie poinformował policję.

Sklep ma podjąć wszelkie kroki prawne w celu zidentyfikowania cyberprzestępców oraz zablokowania ich dalszych poczynań. Morele.net podkreśla, że problem może dotyczyć w szczególności serwerów firmowych nie uwzg